Необходимость защиты ИСПДн от НСД с помощью средств аппаратной поддержки

Далее пойдет подробное описание с цитатами из нормативных

документов, которое поможет объяснить, почему нельзя реализовать требования

ИСПДн к защите от НСД без аппаратных средств.

Сперва обратимся к документу «Базовая модель угроз безопасности

персональных данных при их

обработке в информационных системах персональных данных»:

пункт 5.1

«Характеристика источников угроз

несанкционированного доступа в информационной

системе персональных данных»:

«Носителем вредоносной программы может быть

аппаратный элемент компьютера или

программный контейнер. Если вредоносная программа не ассоциируется с какой-либо

прикладной программой, то в качестве ее носителя рассматриваются: - отчуждаемый

носитель, то есть дискета, оптический диск (CD-R, CD-RW), флэш-память,

отчуждаемый винчестер и т. п.»;

пункт 5.3 –

«Характеристика угроз

непосредственного доступа в ИСПДн»: «Эти угрозы могут быть реализованы в случае

физического доступа в ИСПДн или, по крайней мере, к

средствам ввода информации в ИСПДн.

Их можно объединить по условиям реализации в три группы:

Первая группа включает в себя угрозы,

реализуемые в ходе загрузки операционной системы. Эти угрозы безопасности

направлены на перехват паролей или идентификаторов, модификацию программного

обеспечения базовой системы ввода-вывода (BIOS), перехват управления загрузкой

с изменением необходимой технологической информации

для получения НСД в операционную

среду ИСПДн. Чаще всего такие угрозы реализуются с использованием отчуждаемых

носителей информации».

Проанализировав все типовые модели угроз, описанные в пункте 6

данного документа, можно

отметить, что во всех случаях есть указание такого источника

угроз, как отчуждаемые носители информации. Даже если рассматривать наиболее

простейшую модель угрозы, описанную в пункте 6.1, можно встретить следующую

информацию:

«Угрозы НСД в автономном АРМ связаны с действием нарушителей, имеющих

доступ к ИСПДн, включая пользователей ИСПДн, реализующих угрозы непосредственно

в ИСПДн. Кроме этого, источниками угроз НСД к информации

в АРМ могут быть аппаратные

закладки и отчуждаемые носители

вредоносных программ».

Почему же так важно уделять достаточное внимание угрозе

отчуждаемых носителей? Это вытекает из пункта 5.1. документа «Базовая модель

угроз безопасности персональных данных при их обработке в информационных

системах персональных данных», именно там определены 8 категорий внутренних

потенциальных нарушителей. Согласно их описанию, нарушители 1–6 категорий

потенциально могут реализовать угрозу НСД через загрузку с внешних носителей,

так как уже в описании нарушителя первой категории сказано, что эти нарушители

могут:

«Изменять конфигурацию технических

средств ИСПДн, вносить в нее программно-аппаратные

закладки и обеспечивать съем

информации, используя непосредственное подключение к техническим средствам

ИСПДн».

Остальные категории нарушителей включают возможности предыдущих.

Рассмотрев типовые модели угроз персональных данных, можно

определить, что внешние носители и программное обеспечение, установленное на

них, являются источниками угроз. Следовательно, все категории нарушителей,

введенные ФСТЭК для ИСПДн, могут реализовать угрозу НСД посредством

недоверенной загрузки. Теперь рассмотрим документ ФСТЭК «Методика

определения актуальных угроз безопасности персональных данных при

их обработке в информационных системах персональных данных». Для определения

актуальности необходимо задать уровни опасности угроз:

«низкая опасность – если реализация угрозы может

привести к незначительным негативным последствиям для субъектов персональных

данных; средняя

опасность – если

реализация угрозы может привести к негативным последствиям для субъектов

персональных данных;

высокая опасность – если реализация угрозы может

привести к значительным негативным

последствиям для субъектов

персональных данных».

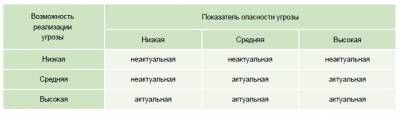

Актуальность

угрозы недоверенной загрузки можно определить, используя таблицу 2

рассматриваемого документа:

Используя приведенную таблицу, можно с уверенностью утверждать:

• В системе K1 уровень опасности угрозы недоверенной загрузки

будет высоким, а угроза – актуальной, причем ВНЕ зависимости от вероятности ее

реализации. Таким образом, использование средств аппаратной защиты будет всегда

обязательным. Организационными мерами запретить флэшки на проходной компании по

факту невозможно.

• В системе K2 уровень опасности угрозы недоверенной загрузки

будет средним («средняя вероятность – объективные предпосылки для реализации

угрозы существуют, но принятые меры обеспечения безопасности ПДн

недостаточны»), а угроза будет неактуальной, если в проекте безопасности ИСПДн

будет показано, что возможность реализации угрозы – низкая. Возможность

реализации угрозы зависит от двух факторов – исходной защищенности системы и

вероятности реализации угрозы. На практике, на наш взгляд, таких K2-систем

будет

больше 50%.

• В системе К3 в большинстве случаев будут требовать решение

проблемы недоверенной загрузки, что приведет к необходимости использования

аппаратных средств.

Вывод:

Специалисты компании считают, что для реализации защиты от угрозы

недоверенной

загрузки необходимо использовать ПАК «Соболь» или Secret Net

Card,

поскольку защититься от такой угрозы программными средствами невозможно,

ведь

операционная система, в которую они установлены, не будет запущена

нарушителем.

|